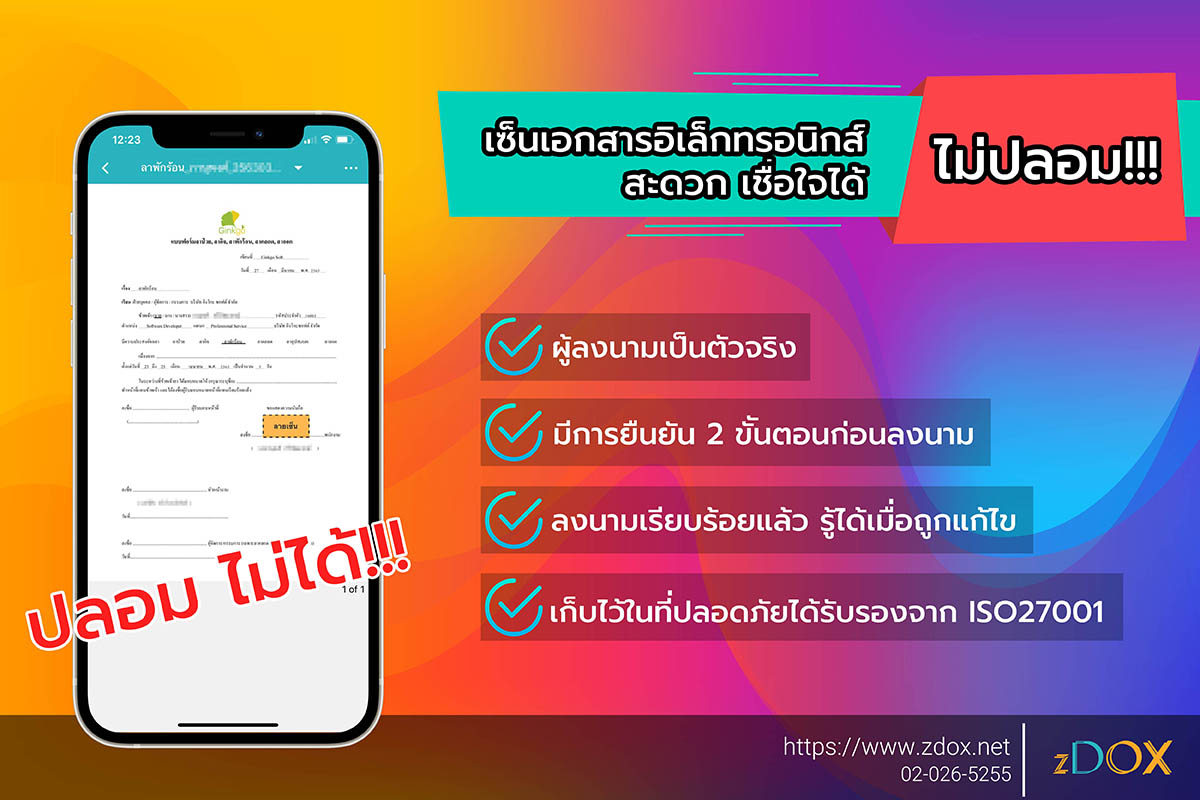

ลายเซ็นอิเล็กทรอนิกส์ : กรณีการปลอมลายเซ็นเพื่อเบิกเงินจากทางธนาคาร หรือเพื่อทำธุรกรรมในการโอนทรัพย์สิน เกิดขึ้นหลายต่อหลายครั้ง หลายกรณีสามารถฟ้องร้องชนะคดีได้ทรัพย์สินคืนแต่กว่าจะชนะก็ต้องใช้ระยะเวลานานหลายปี ส่วนบางกรณีถึงจะความพยายามนานหลายปีก็ไม่สามารถชนะคดีได้ คำถามที่เกิดขึ้นคือ การเซ็นเอกสารด้วยปากกาถึงแม้จะมีผลตามกฎหมายก็ตาม เราจะเชื่อได้อย่างไรว่าลายเซ็นเป็นของคนนั้นจริงๆ ด้วยเหตุการณ์ดังกล่าวข้างต้น จึงเกิดการพัฒนาลายเซ็นอิเล็กทรอนิกส์ (eSignature) เพื่อแก้ไขปัญหาเรื่องการปลอมแปลงลายเซ็น โดยใช้เทคโนโลยีการเข้ารหัสและการยืนยันตัวตนของผู้เซ็น ทำให้มั่นใจได้ว่าลายเซ็นอิเล็กทรอนิกส์นี้ถูกเซ็นจากเจ้าของลายเซ็นจริงๆ

ทำไม ลายเซ็นอิเล็กทรอนิกส์ จึงปลอดภัยมากกว่าลายเซ็นจากปากกา

คำถามทั่วไปที่ผู้คนมักจะสงสัยคือ “ลายเซ็นอิเล็กทรอนิกส์ของฉันสามารถปลอมแปลงและนำไปใช้ในทางที่ผิดหรือคัดลอกได้หรือไม่” ความจริงก็คือ ลายเซ็นจากปากกาสามารถปลอมแปลงและดัดแปลงได้อย่างง่ายดาย ในขณะที่ลายเซ็นอิเล็กทรอนิกส์ (eSignature) มีการรักษาความปลอดภัยและการตรวจสอบความถูกต้องหลายชั้น พร้อมกับหลักฐานการทำธุรกรรมที่ศาลยอมรับได้

ข้อมูลการใช้ลายเซ็นอิเล็กทรอนิกส์ (eSignature)

ลายเซ็นอิเล็กทรอนิกส์ (eSignature) แตกต่างจากลายเซ็นจากปากกา ตรงที่จะมีการบันทึกข้อมูลการใช้ลายเซ็นที่สามารถตรวจสอบได้เพื่อเป็นหลักฐานการทำธุรกรรมในรูปแบบอิเล็กทรอนิกส์ ข้อมูลการใช้ลายเซ็นประกอบด้วย ประวัติของการลงนามบนเอกสาร รวมถึงรายละเอียดเวลาที่เปิดดูและลงนาม นอกจากนี้ยังสามารถบันทึกตำแหน่งทางภูมิศาสตร์ที่ทำการลงนามได้ ทั้งนี้ขึ้นอยู่กับผู้ให้บริการและความยินยอมของผู้ลงนามที่จะให้เข้าถึงตำแหน่งของพวกเขา สำหรับกรณีที่ผู้ลงนามคนใดคนหนึ่งปฎิเสธว่าเป็นลายเซ็นของพวกเขา หรือหากมีคำถามใด ๆ เกี่ยวกับธุรกรรมเกี่ยวกับผู้เข้าร่วมทั้งหมดในธุรกรรม สามารถใช้ข้อมูลประวัติการใช้ลายเซ็นนี้เพื่อยืนยันการปฎิเสธดังกล่าวได้

ใบรับรอง (Certificate) ความถูกต้องสมบูรณ์

รายละเอียดของใบรับรอง (Certificate) ความถูกต้องสมบูรณ์ สามารถเพิ่มรายละเอียดเกี่ยวกับผู้ลงนามแต่ละคนในเอกสาร รวมถึงการเปิดเผยของผู้บริโภคที่ระบุว่าผู้ลงนามตกลงที่จะใช้ลายเซ็นอิเล็กทรอนิกส์ (eSignature) ภาพลายเซ็น การประทับเวลาเหตุการณ์สำคัญ และ IP Address ของผู้ลงนาม รวมถึงข้อมูลระบุตัวตนอื่น ๆ

ตราประทับรับรองเอกสารอิเล็กทรอนิกส์

เมื่อขั้นตอนการลงนามเสร็จสมบูรณ์เอกสารทั้งหมดจะปิดผนึกแบบดิจิทัลโดยใช้ Public Key Infrastructure (PKI) ซึ่งเป็นเทคโนโลยีมาตรฐานที่ได้รับการยอมรับ ตราประทับนี้ระบุว่าลายเซ็นอิเล็กทรอนิกส์ถูกต้องและเอกสารไม่ได้ถูกดัดแปลงหรือเปลี่ยนแปลงตั้งแต่วันที่ลงนาม หากเอกสารที่ประทับตราแล้วถูกแก้ไข เอกสารอิเล็กทรอนิกส์นี้จะแสดงข้อความแจ้งผู้เปิดเอกสารให้เห็นว่าเอกสารนี้ถูกแก้ไขหลังการประทับตรา

ลายเซ็นอิเล็กทรอนิกส์ทำงานอย่างไร

ขั้นตอนในการลงนามจะแตกต่างกันไปตามแต่ละผู้ให้บริการลายเซ็นอิเล็กทรอนิกส์ที่คุณใช้ แต่ขั้นตอนการทำงานพื้นฐานที่มีประสิทธิภาพจะคล้ายคลึงกันดังนี้

การส่ง:

- อัปโหลดเอกสารที่คุณต้องการลงนาม เช่น เอกสาร PDF

- ติดแท็กส่วนที่ต้องการใส่ ลายเซ็น ชื่อ วันที่ ฯลฯ

- ส่งไฟล์ผ่านระบบไปยังอีเมลของผู้รับที่คุณกำหนด

การลงนาม:

- รับอีเมลแจ้งเตือนเพื่อตรวจสอบและลงนามในเอกสาร

- ยืนยันตัวตนของคุณก่อนลงนาม

- ตรวจสอบเอกสารและกรอกข้อมูลในฟิลด์ที่จำเป็น รวมทั้งแนบเอกสารที่จำเป็น

- ใช้รูปแบบลายเซ็นที่คุณต้องการใช้

- เซ็นชื่อในเอกสาร

เมื่อผู้รับทุกคนลงนามในเอกสารแล้ว พวกเขาจะได้รับแจ้งทางอีเมลและเอกสารจะถูกจัดเก็บแบบอิเล็กทรอนิกส์ ซึ่งสามารถดูและดาวน์โหลดได้ ทั้งหมดนี้ทำได้อย่างปลอดภัยเนื่องจากความสามารถด้านความปลอดภัยที่นำมาใช้และกระบวนการที่ผู้ให้บริการลายเซ็นอิเล็กทรอนิกส์ปฏิบัติตาม

วิธีการยืนยันตัวตนของผู้ลงนาม

เทคโนโลยีลายเซ็นอิเล็กทรอนิกส์มีตัวเลือกมากมายสำหรับการยืนยันตัวตนของผู้ลงนามก่อนที่พวกเขาจะเข้าถึงเอกสารและลงนาม ได้แก่ :

- Email address: ผู้ลงนามจะต้องเป็นเจ้าของอีเมลเพื่อเปิดเข้าไปดูลิงค์เอกสารที่ต้องลงนาม

- 2 Factor Authentication: ผู้ลงนามจะลงนามได้ต้องมีรหัสส่วนตัว หรือได้รับรหัสจาก Authenticator เช่น Google

ความสำคัญของการมุ่งเน้นด้านรักษาความปลอดภัยเป็นอันดับแรกสำหรับ ลายเซ็นอิเล็กทรอนิกส์

ระดับของการรักษาความปลอดภัยสำหรับลายเซ็นอิเล็กทรอนิกส์แตกต่างกันไปตามผู้ให้บริการ ดังนั้นจึงเป็นเรื่องสำคัญที่จะต้องเลือกผู้ให้บริการลายเซ็นอิเล็กทรอนิกส์ที่มีความปลอดภัยและมีการป้องกันที่แข็งแกร่งในทุกส่วนของธุรกิจ มาตรการรักษาความปลอดภัยเหล่านี้ควรรวมถึง:

- ความปลอดภัยทางกายภาพ: ปกป้องระบบและอาคารที่ระบบอาศัยอยู่

- ความปลอดภัยของแพลตฟอร์ม: ปกป้องข้อมูลและกระบวนการทำงานด้านเอกสารอิเล็กทรอนิกส์ที่เก็บอยู่ในระบบ

- การรับรอง / กระบวนการด้านความปลอดภัย: ช่วยให้มั่นใจว่าพนักงานและคู่ค้าของผู้ให้บริการปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยและความเป็นส่วนตัว

ความปลอดภัยทางกายภาพ

- ศูนย์ข้อมูลที่กระจายทางภูมิศาสตร์ พร้อมระบบสำรองและเครือข่ายทาง physical และ logical ที่แยกจากกัน

- ไฟร์วอลล์และเราเตอร์ที่มีคุณภาพการใช้งานเชิงพาณิชย์ เพื่อตรวจจับการโจมตี

- การป้องกันมัลแวร์

- การมีระบบสำรองแบบเรียลไทม์ที่ปลอดภัยและมีคุณภาพใกล้เคียงกัน

- การรักษาความปลอดภัยในสถานที่ตลอด 24 ชั่วโมง

- การควบคุมการเข้าถึงเครื่องเซิร์ฟเวอร์ที่เข้มงวด มีการเฝ้าระวังตรวจสอบด้วยกล้องวีดีโอ

ความปลอดภัยของแพลตฟอร์ม

- การเข้ารหัสข้อมูลระหว่างการส่งและการเชื่อมต่อ TLS ด้วย AES 256 บิต

- การเข้าถึงและถ่ายโอนข้อมูลผ่าน HTTPS

- มีตราประทับที่ป้องกันการแก้ไขเอกสารด้วย PKI

- ใบรับรองความถูกต้องสมบูรณ์

- การตรวจสอบลายเซ็นและการตรวจจับการดำเนินการลงนามและสถานะความถูกต้องสมบูรณ์

- มีตัวเลือกหลายรายการสำหรับผู้ลงนามในการรับรองความถูกต้อง

การรับรอง / กระบวนการด้านความปลอดภัย

- การปฏิบัติตามกฎหมายข้อบังคับและมาตรฐานอุตสาหกรรมที่เกี่ยวข้องการควบคุมธุรกรรมดิจิทัลและลายเซ็นอิเล็กทรอนิกส์รวมถึง ISO/IEC 27001: 2013: การประกันความปลอดภัยของข้อมูลระดับสูงสุดในปัจจุบัน

- กระบวนการจัดการความปลอดภัยและแนวทางปฏิบัติในการพัฒนา รวมถึงความต่อเนื่องทางธุรกิจและการวางแผนการกู้คืนระบบ การฝึกอบรมพนักงาน แนวทางปฏิบัติด้านการเข้ารหัสที่ปลอดภัย การตรวจสอบรหัสอย่างเป็นทางการ และการตรวจสอบความปลอดภัยของรหัสฐานปกติ